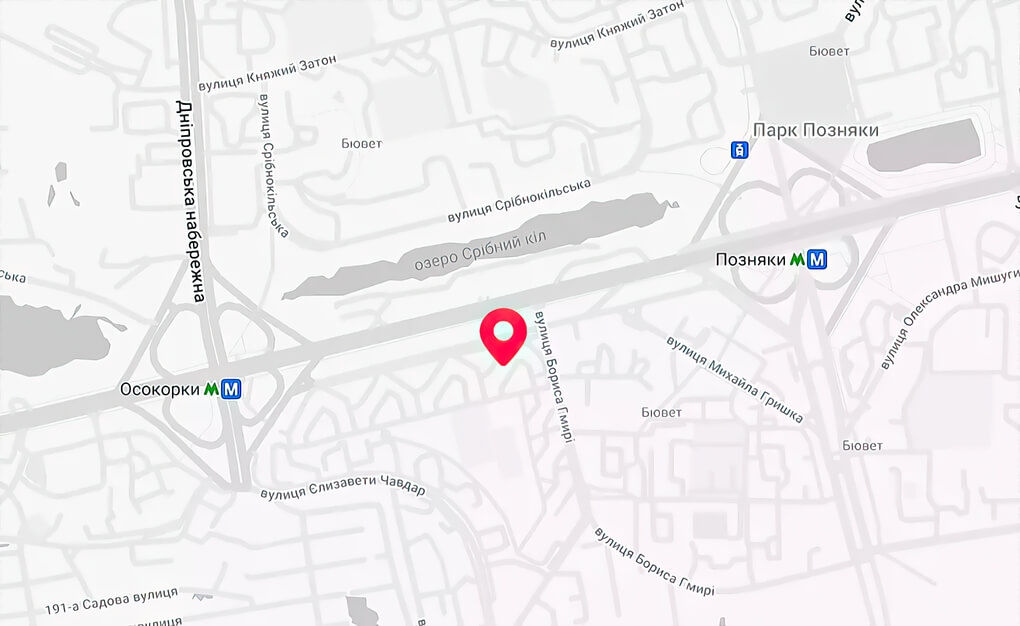

г.Киев, проспект Николая Бажана, 16 (между метро Осокорки и Позняки)

- +38 (044) 222-99-50

- +38 (097) 222-99-50

- 0800449051

- [email protected]

- [email protected] - оптовые закупки

Написать в Telegram

- Пн - Пт:

- 09:00 – 19.00 отдел продаж; 09:00 – 18:00 магазин

- Сб - Вс:

- 12:00 - 18:00 отдел продаж (онлайн-консультация)

Добавить комментарий