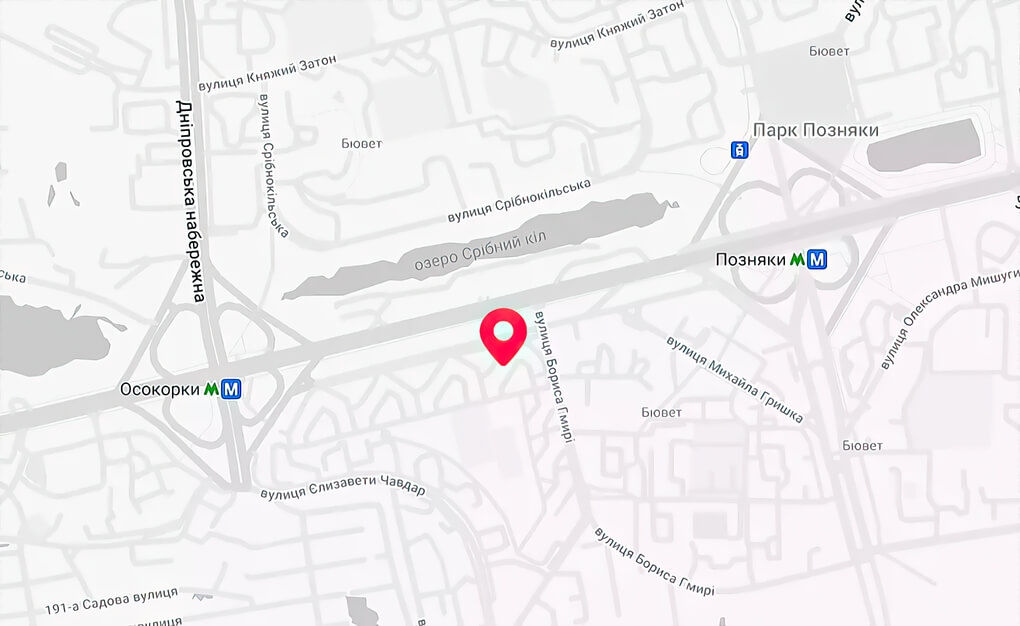

м.Київ, проспект Миколи Бажана, 16 (між метро Осокорки та Позняки)

- +38 (044) 222-99-50

- +38 (097) 222-99-50

- 0800449051

- [email protected]

- [email protected] - оптові закупівлі

Написати в Telegram

- Пн - Пт:

- 09:00 - 19.00 відділ продажів; 09:00 - 18:00 магазин

- Сб - Нд:

- 12:00 - 18:00 відділ продажів (онлайн-консультація)

Додати коментар